奇安信CodeSafe

奇安信CodeSafe

https://github.com/google/graphicsfuzz/blob/c775138567a57fd45a2ae6b6f9506af8ecb7fe29/generator/src/main/java/com/graphicsfuzz/generator/tool/CustomMutatorServer.java#L64 The program can potentially fail to release a socket.

https://github.com/google/graphicsfuzz/blob/143f46a1298a2a1e012b8b3ab31fc87c2075e82f/gles-worker/core/src/com/graphicsfuzz/glesworker/PersistentData.java#L52 Converting data from byte arrays to String may result in data loss if no encoding is specified.

https://github.com/alibaba/atlas/blob/9c84e88cffb0692d64a33957003b67d12a0de4f6/atlas-gradle-plugin/dexpatch/src/main/java/com/taobao/android/dex/Dex.java#L290 弱加密哈希不能保证数据完整性,不应在安全关键的上下文中使用。在安全性要求较高的系统中,应采用散列值>=224比特的SHA系列算法(如SHA-224、SHA-256、SHA-384和SHA-512)来保证敏感数据的完整性。

https://github.com/alibaba/atlas/blob/9c84e88cffb0692d64a33957003b67d12a0de4f6/atlas-gradle-plugin/dexpatch/src/main/java/com/taobao/android/apatch/builder/SignedJarBuilder.java#L422-L429 在生成加密签名过程中,执行所有必需的步骤,确保不会削弱签名的强度。

1. demo问题的issue格式: [demo]:title ZipUtils.java中提供了unzip方法对压缩文件进行解压,但是由于没有校验压缩文件的条目名,当解压又攻击者恶意构造的压缩文件时(条目名中带有../),会覆盖初始文件夹之外的铭感文件  2. 容器功能接入或者如何使用的答疑:[use]:title 3. 提新需求的格式:[feature]:title

https://github.com/Tencent/RapidView/blob/a089f8f5e02c6e1488dfd015051f7070fc324e8a/luaj_virtual_machine/src/jse/org/luaj/vm2/lib/jse/JseOsLib.java#L128 程序创建或分配临时文件句柄后,没有进行删除,这将会降低系统性能,攻击者还可能会通过耗尽资源池的方式发起拒绝服务攻击。建议使用完之前创建的文件句柄tempFile后,在finally代码块中进行了释放。

zip条目覆盖

您好: 在ZipFileUtils.java文件中的uozip2Dir()方法是为了将zip包解压到指定文件夹中,但由于解压过程中没有对条目名做校验,导致攻击者可能通过构造带有../的zip文件,解压时会覆盖指定目录之外的敏感文件  修复方法:

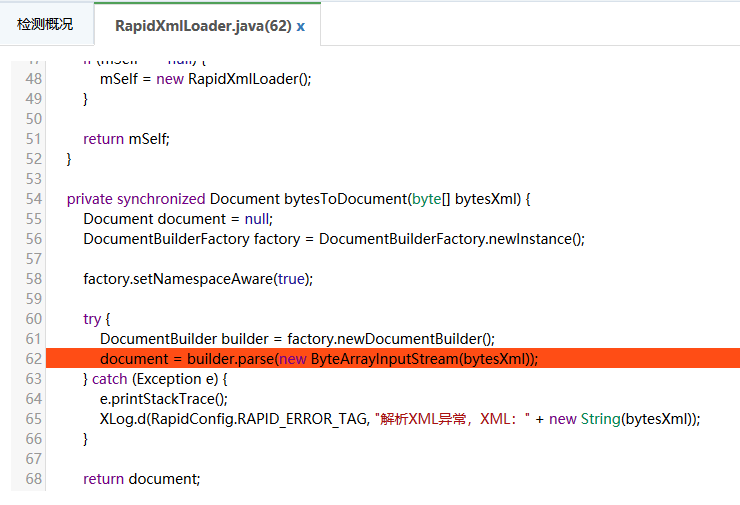

您好: 我是360代码安全的工作人员,在我们的开源代码检测项目中,发现RapidView中存在xxe漏洞,详细信息如下: 在RapidXmlLoader.java文件中的bytesToDocument方法进行了解析xml的操作,但是没有禁止解析xml外部实体  但我对RapidView并不了解,还不确认输入源是否完全可靠。。

https://github.com/douban/tfmesos/blob/e5da934739e90731e9eb159052b4d3e1d2ee5cf8/requirements.txt#L5 CVE-2019-6446 CVE-2017-12852 Recommended upgrade version:1.16.1

https://github.com/yahoo/HaloDB/blob/741b4f7e39441f34bd04935bd353745c2525adec/src/main/java/com/oath/halodb/Segment.java#L22 This field is never used.