RapidView

RapidView copied to clipboard

xml外部实体注入

您好:

我是360代码安全的工作人员,在我们的开源代码检测项目中,发现RapidView中存在xxe漏洞,详细信息如下:

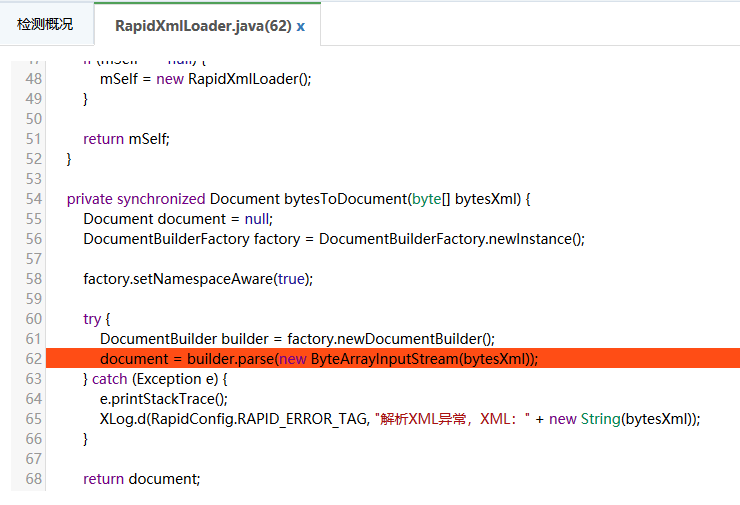

在RapidXmlLoader.java文件中的bytesToDocument方法进行了解析xml的操作,但是没有禁止解析xml外部实体

但我对RapidView并不了解,还不确认输入源是否完全可靠。。

但我对RapidView并不了解,还不确认输入源是否完全可靠。。

您好: 我是360代码安全的工作人员,在我们的开源代码检测项目中,发现RapidView中存在xxe漏洞,详细信息如下: 在RapidXmlLoader.java文件中的bytesToDocument方法进行了解析xml的操作,但是没有禁止解析xml外部实体

但我对RapidView并不了解,还不确认输入源是否完全可靠。。

你好,感谢您的反馈,希望能了解到构造攻击的全部过程。

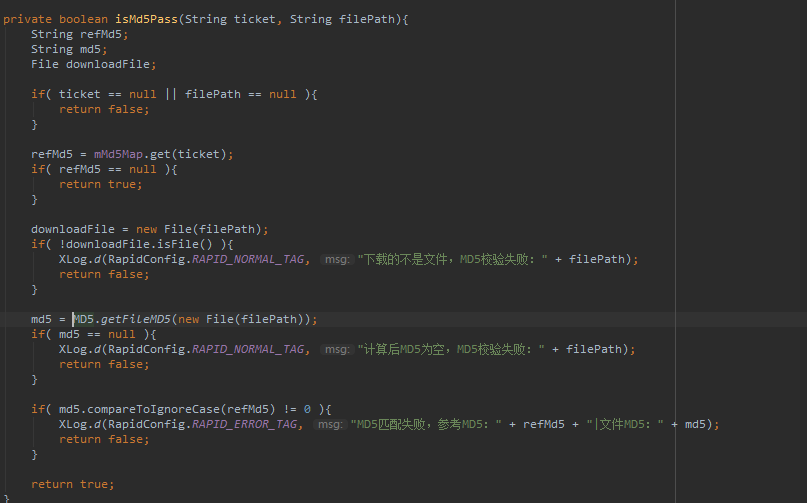

我们在使用RapidView时,一般是通过加密通道拉取升级文件信息(MD5+文件地址),数据上下行的加密通道一般是根据项目自身的保密级别,自行建立的后台数据加密逻辑,并不在开源范畴内,因此关于这部分我这里并没有过多介绍。通过CDN拉取到文件后将会进行MD5校验并保存到私有目录。因此在非root手机同时不重新编译apk包的情况下,并不能篡改输入源。

但在开源项目中,并不带有网络下载相关模块,只提供了下载接口,同时为了便于学习,把文件下来路径默认放到了SD卡上,我今天之内会把除调试模式外的路径改回私有目录。

不过似乎这并不是你提到的XXE漏洞,因此还是希望能提供更多详情。