x364e3ab6

x364e3ab6

好的,今天刚打完攻防发现工具还是又很多细节问题的后续会更新,感谢反馈。

啥?你是要那部分的代码··· 我可以和你说

啊~~~ 程序使用原生WinForms写的而不是GTK#写的所以暂时跨不了平台,其实本来有想过使用MAUI来写但是MAUI还不支持Linux...所以··· 或许你可以尝试Wine这类中间虚拟来运行但是我个人觉得不是很靠谱,

免费次数查询可以用API的吗?我为了方便都是买了个会员来调试的,这几天闲下来我看看,改好了和你说。

第一个问题:x-forwarded-for ,referer , user-agent,这个主要是需要动态避免被识别··· 而不是真的要字典去爆吧,这个我后续看看使用随机荷载满足,在测试中多字典应用在web爆破上2个字典的叠加爆破量已经高到有点难接受了是几何级增长的,2个以上根本没有爆破成功的可能(时间)。 第二个问题:数据监视的时候服务器都会断掉web服务,本机监视virtualbox靶机都会连接不上。这个··· 不是很明白为什么会这样,大概率很软件本身无关,软件使用了edge做浏览器内核,数据监视使用类似F12的DevTools的技术,纯被动监测且不是拦截监测那种,并不会对web服务造成影响或被监测到,也就是说用这个工具打开网页和用edge打开网页代码行为网络活动是完全一致的。

1. 后台扫描功能这个··· 可以通过爆破的方式,虽然用着别扭但毕竟我也想在尽可能少功能少代码的情况下实现多一点的事,灵活些嘛。 2. 编码解码功能加密解密功能在新的版本已经有了还很全,国庆后找个时间我更新上去。 3. 网站结构加上站外目标选择,这个你在广度级别设置为3就可以了。 4. 有考虑建个微信群··· 名字还没想好... 哈哈哈! 编码解码加密解密新功能预览:

漏洞脚本是一个很简单的功能,可以说是对数据重放功能的一个请求包的保存,这里举个简单的例子,我找了一个goby的一个 Apache Kylin Console 控制台弱口令的Poc,通过查看他的json文件发现关键请求如下: ``` "Request": { "method": "GET", "uri": "/kylin/api/user/authentication", "follow_redirect": true, "header": { "Authorization": "Basic YWRtaW46S1lMSU4=", "Cookie": "project=null" }, "data_type": "text", "data": "" }, ``` 请求方式和地址是GET /kylin/api/user/authentication,密码验证...

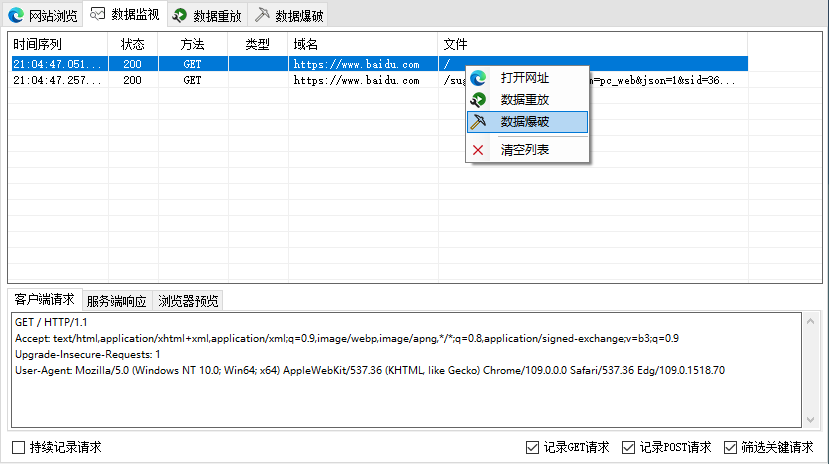

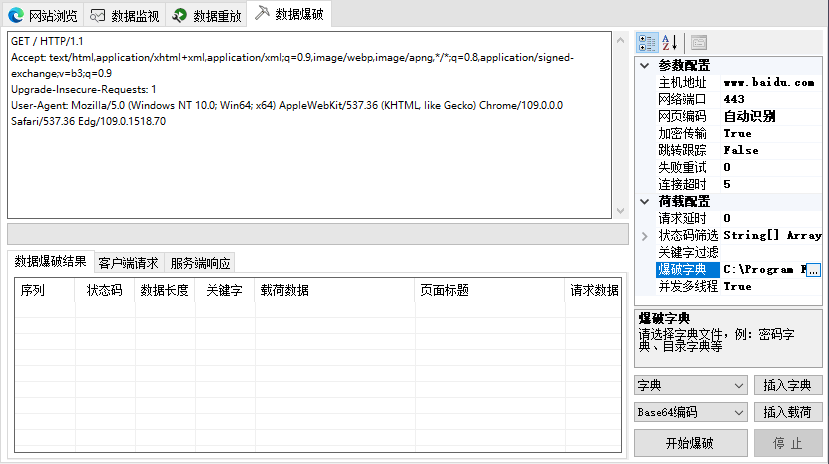

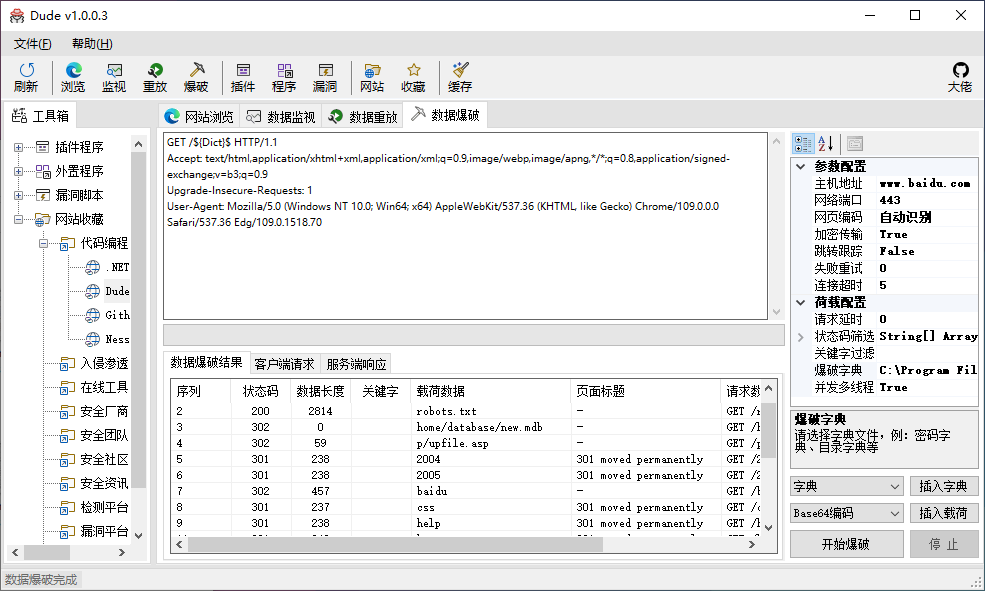

以爆破路径举例 第一步:首先先访问目标网站,在数据监视哪里右键点击数据爆破,他会把请求报同步到数据爆破哪里去(当然你可以自己构造请求包,记得右边的网络参数配置也得补全)。  第二步:选择爆破字典,爆破目录就使用目录字典,密码就使用密码字典。  第三步:插入字典,看到我选中那个位置了没,点击界面得插入字典按钮他会在你鼠标得位置插入一个${Dict}$这么一个标记作为遍历替换的标识点  第四步:作为爆破路径来说,有的是想爆破文件,有的是想爆破目录,那爆破文件一般是选择返回200状态码为存在文件,目录的话就是403状态码,这个得按照具体情况具体需求,另外在旁边还有关键字过滤,也就是存在你输入的关键字则为失败,一般用户密码爆破,点开始爆破就可以爆破了。  我为什么会把这个功能叫做数据爆破而不是密码爆破或者目录爆破...主要是这个功能是基于HTTP请求包的爆破,无论是GET还是POST里面任何能属性值都可以爆,至于应用场景还是得基于对HTTP的理解,大致上可以爆文件、目录、账号、密码、Cookie等所有可以猜测的值。 执行上面操作后返回的结果如图:

你要是缺字典可以去 https://github.com/yichensec/yichen_Password_dictionary 这里拿··· 我看他字典还是很全的

导入图片? 字典不都是文本格式的吗?点一下这里,选择一个字典就可以了