JeecgBoot

JeecgBoot copied to clipboard

JeecgBoot copied to clipboard

/sys/duplicate/check存在sql注入漏洞

你这个是哪个版本,针对注释这种我们处理过

就是最新的,但是可以绕过

---原始邮件--- 发件人: @.> 发送时间: 2022年10月30日(周日) 下午3:33 收件人: @.>; 抄送: @.@.>; 主题: Re: [jeecgboot/jeecg-boot] /sys/duplicate/check存在sql注入漏洞 (Issue #4129)

你这个是哪个版本,针对注释这种我们处理过

— Reply to this email directly, view it on GitHub, or unsubscribe. You are receiving this because you authored the thread.Message ID: @.***>

截图版本号

你们自己看我发的内容,里面你们加check了啊,但是check有问题,可以被bypass我已经说的很详细了,我是直接clone你们的项目

---原始邮件--- 发件人: @.> 发送时间: 2022年10月30日(周日) 下午3:41 收件人: @.>; 抄送: @.@.>; 主题: Re: [jeecgboot/jeecg-boot] /sys/duplicate/check存在sql注入漏洞 (Issue #4129)

截图版本号

— Reply to this email directly, view it on GitHub, or unsubscribe. You are receiving this because you authored the thread.Message ID: @.***>

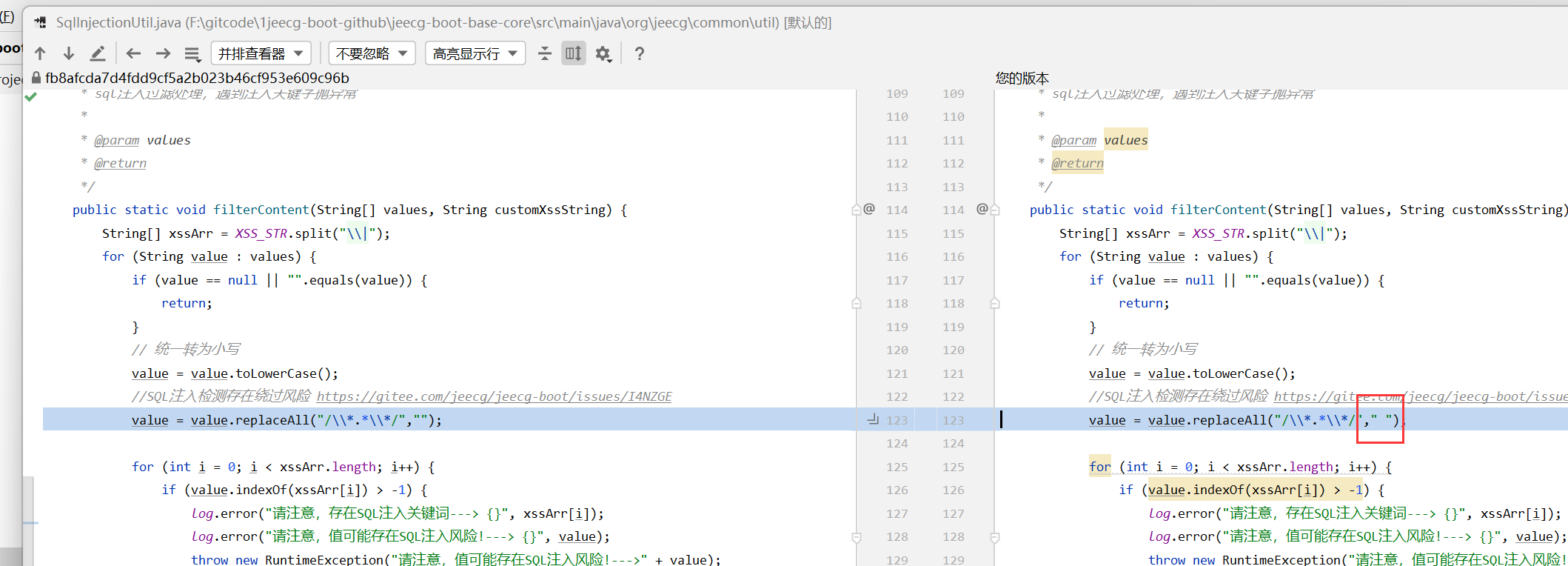

改成这样就好了

okok好的好的,因为我看到的是checksql可以被绕过,所以就提出来了哈哈哈2333

---原始邮件--- 发件人: @.> 发送时间: 2022年10月30日(周日) 下午4:22 收件人: @.>; 抄送: @.@.>; 主题: Re: [jeecgboot/jeecg-boot] /sys/duplicate/check存在sql注入漏洞 (Issue #4129)

改成这样就好了

— Reply to this email directly, view it on GitHub, or unsubscribe. You are receiving this because you authored the thread.Message ID: @.***>

这个是我的版本号

这个是我的版本号

我个人建议还是把sql注入里面的空格删掉

因为你们替换了//

但还可以用()绕过

updatexml(1,(select(if(length("aaa")>5,1,sleep(10)))union select(1)),1)

所以索性你们就不替换//这些

然后直接把输入的整个字符串转成小写

判断有没有select,这种关键字

您看这样还是可以注入的

就算我修改了还是可以绕过的

您看这样还是可以注入的

就算我修改了还是可以绕过的

已修复

好的,辛苦嘞

拼接SQL,你们是认真的!!!

拼接SQL,你们是认真的!!!