GoodbyeDPI

GoodbyeDPI copied to clipboard

GoodbyeDPI copied to clipboard

Фильтр для TCP RST с разными IP ID

перестало работать сразу на двух компьютерах, не фильтрует пакеты, возможно что-то из последних обновлений винды его сломало

запускаю с параметрами "-p -r -f 2 -k 2 -n -e 2"

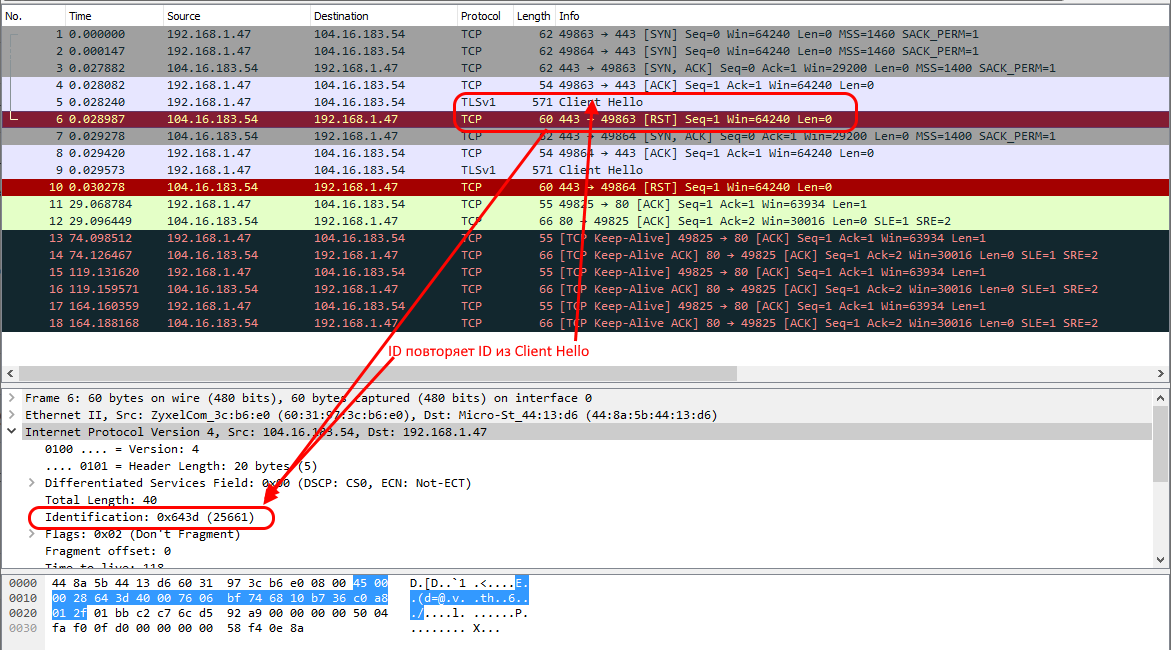

Приаттачил дамп при заходе на рутрекер, видно что приходит reset tcp сообщению, как я понимаю приложение должно было отфильтровать этот пакет. Как еще можно затраблшутить, включить какие-то логи?

Не похоже, чтобы это была проблема софта. Вероятнее всего, это изменения у провайдера. Снимите еще пару PCAP'ов.

Попробуйте запустить GoodbyeDPI с опциями -1 --wrong-chksum.

Раньше LTSC стояла 1806 вроде, сейчас поставил Home 1909 на ростелеком работает без проблем на 4 на работе у меня дом ру, раньше работал. Сейчас борода. нашел тут тему что мол надо еще и SimpleDNSCrypt, так поставил толку ноль. Уже и фаервол удалил и защитник, переустановил заного все, все равно не работает пробовал заходить на seasonvar.ru и nnmclub.to сезонвар в адресной строке пишет: http://31.132.191.130/0 "Доступ к информационному ресурсу ограничен на основании Федерального закона от 27 июля 2006г 149-ФЗ "Об информации, информационных технологиях и защите информации" "

немного поколдовал с настройками, получилось зайти с 4 настройками и поставил галочку "Отправка фейковых HTTP/HTTS-запросов ..." значение на 4 иногда работает, иногда не загружается сайт, на 5 поставил значение... пока работает. Раз 10 чистил куки и кеш, сайты загружаются. На всякий случай поставил галочку "Фильтрация дополнительных IP ID" Значение для Домру 54321 PS без SimpleDNSCrypt

Попробуйте запустить GoodbyeDPI с опциями

-1 --wrong-chksum.

не помогло

В общем, разобрался в чем проблема - перестали работать все заблокированные сайты, которые идут через https, http работает. Проблема оказалась в том, что DPI провайдера поменял ID у IP пакет с ресетом TCP сессии, если раньше там был 0, то теперь он вставляет ID моего последнего пакета ушедшего на сервер.

Убрал из фильтра условие "(ip.Id >= 0x0 and ip.Id <= 0xF)" - все заработало. Но теперь он дропает все входящие RST :) Пока как вариант вижу - запоминать ID последнего ушедшего пакета (для всех IP из блоклиста) и сравнивать с ID RST пакета. Возможно можно что-то еще придумать...