Goby

Goby copied to clipboard

Goby copied to clipboard

tomcat弱口令没爆破出来

一个探测包就没下文了

一个探测包就没下文了

- 是否漏洞设置有选择全部漏洞或是弱口令,Goby默认扫漏洞为通用PoC

- 字典是否有配置

C段能扫出2个,漏了4个,6个一样的密码,都是一个探测包就没下文了

默认字典的确不多,是否有使用字典插件以增强字典库?

liulangma0 [email protected] 于2021年3月10日周三 下午5:49写道:

C段能扫出2个,漏了4个,6个一样的密码,都是一个探测包就没下文了

— You are receiving this because you commented. Reply to this email directly, view it on GitHub https://github.com/gobysec/Goby/issues/188#issuecomment-795168459, or unsubscribe https://github.com/notifications/unsubscribe-auth/AMEYIYEB5UEF267QMPQV663TC46BTANCNFSM4Y5MZENQ .

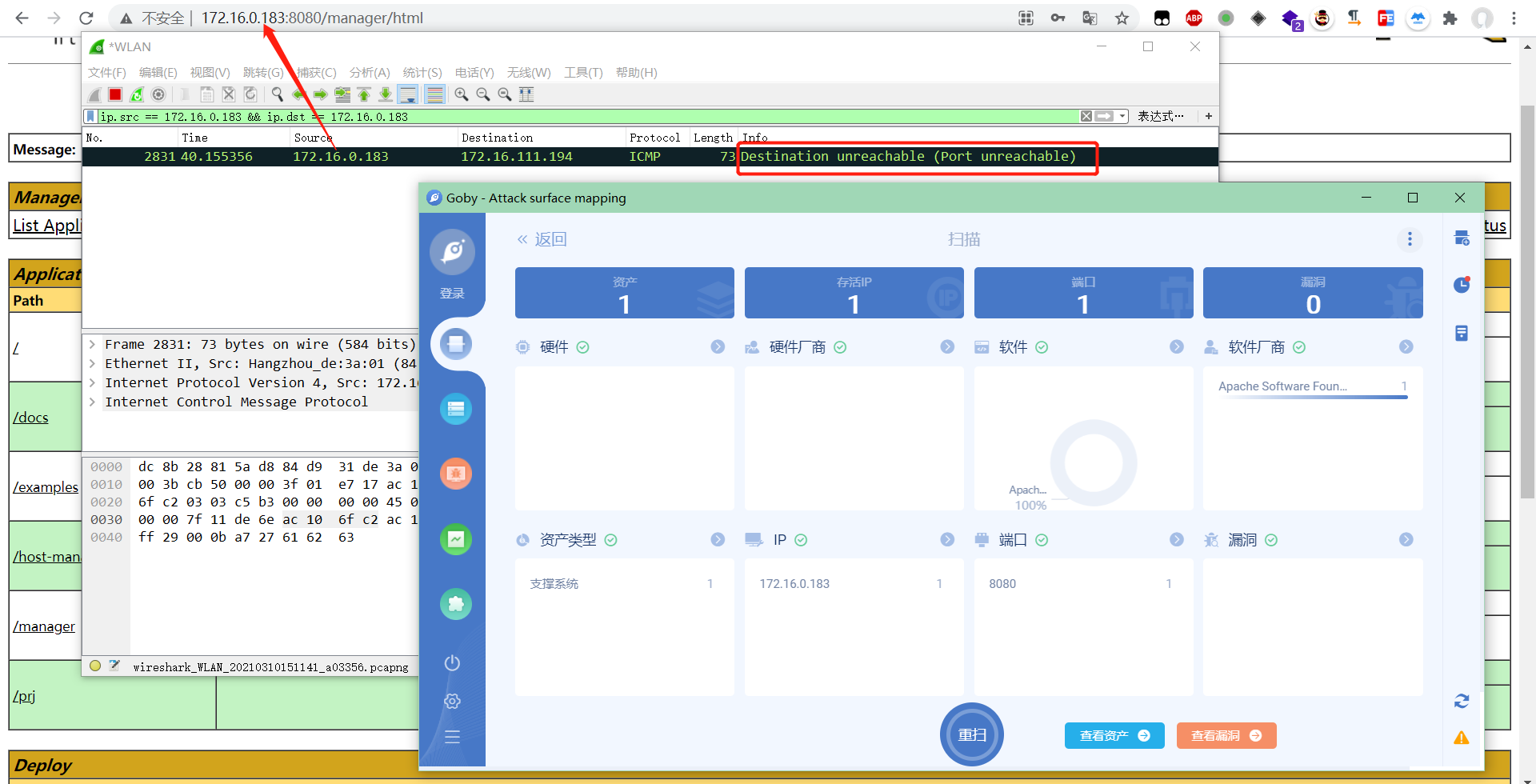

6个目标都是一样的账号密码,且有在字典里,两个扫的出来,其他四个在验活步骤返回包显示“port unreachable”,没有继续探测账号密码,我在浏览器上是能够登录的,这六个目标都是通过同一块网卡进行访问的。这样描述够明白了吗?是验活阶段的判断机制有问题。

默认字典的确不多,是否有使用字典插件以增强字典库? liulangma0 [email protected] 于2021年3月10日周三 下午5:49写道: … C段能扫出2个,漏了4个,6个一样的密码,都是一个探测包就没下文了 — You are receiving this because you commented. Reply to this email directly, view it on GitHub <#188 (comment)>, or unsubscribe https://github.com/notifications/unsubscribe-auth/AMEYIYEB5UEF267QMPQV663TC46BTANCNFSM4Y5MZENQ .

6个目标都是一样的账号密码,且有在字典里,两个扫的出来,其他四个在验活步骤返回包显示“port unreachable”,没有继续探测账号密码,我在浏览器上是能够登录的,这六个目标都是通过同一块网卡进行访问的。这样描述够明白了吗?是验活阶段的判断机制有问题。

默认字典的确不多,是否有使用字典插件以增强字典库? liulangma0 [email protected] 于2021年3月10日周三 下午5:49写道: … C段能扫出2个,漏了4个,6个一样的密码,都是一个探测包就没下文了 — You are receiving this because you commented. Reply to this email directly, view it on GitHub <#188 (comment)>, or unsubscribe https://github.com/notifications/unsubscribe-auth/AMEYIYEB5UEF267QMPQV663TC46BTANCNFSM4Y5MZENQ .

我认为是个选择问题,①高并发,可能导致漏包,此处wireshark抓到包②追求扫描速度,尤其是社区普遍反映1-65535全端口扫描情况下速率慢的问题,故在这种情况下,同一个端口探测一次是一种为了速度而做出的选择。

不是默認字典的問題,還是默認目錄沒掃到,而且沒對默認登錄進行弱口令測試,我這本地測試,字典裏有,就是沒掃出來